“หลังวิกฤติครั้งนี้ถือเป็นโอกาสที่โรงพยาบาลจะได้ทบทวนระบบให้มั่นคงปลอดภัยยิ่งขึ้นปรับปรุง infrastructure ต่างๆ ให้ทันสมัยเพื่อลดช่องโหว่สร้างความรู้ความระหนักให้กับบุคลากรทุกระดับรวมถึง ทบทวนแผนกู้คืนและแผนดำเนินกิจการให้ครอบคลุม และใช้งานได้จริงรวมทั้งการฝึกซ้อมแผนที่ต้องทำสม่ำเสมอเนื่องจาก Ransomware ไม่ได้เป็นภัยคุกคามที่มีโอกาสเจอได้น้อยมากอีกต่อไป”

พล.อ.ต.จเด็ด คูหะก้องกิจ สกมช.: เป็นหน่วยงานที่จัดตั้งขึ้นเพื่อการรักษาความปลอดภัยไซเบอร์ มีหน้าที่ดูแลหน่วยงานของรัฐและหน่วยงานโครงสร้างพื้นฐานสำคัญทางสารสนเทศมีความมั่นคงปลอดภัยไซเบอร์ เป็นการทำงานร่วมกัน 3 หน่วยงาน ได้แก่ 1. สำนักงานคณะกรรมการคุ้มครองข้อมูลส่วนบุคคล (สคส) มีหน้าที่คุ้มครองข้อมูลส่วนบุคคลของหน่วยงานต่างๆทั้งภาครัฐและเอกชน 2. สำนักงานตำรวจแห่งชาติ มีหน้าที่ตามกฏหมายว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ 3. สำนักงานคณะกรรมการรักษาความมั่นคงปลอดภัยไซเบอร์ แห่งชาติ ทำหน้าที่กี่ยวกับกฏหมายการรักษาความมั่นคงปลอดภัยไซเบอร์

ปัญหาส่วนใหญ่ที่พบเกี่ยวกับกระทรวงสาธารณสุข

– ระบบที่มีจุดอ่อน ช่องโหว่ ที่แฮกเกอร์สามารถเข้าถึงได้

– มีการใช้ระบบที่คล้ายคลึงกัน ทำให้แฮกเกอร์สามารถเข้าถึงข้อมูลได้หลายๆโรงพยาบาล

– ข้อมูลในระบบที่ถูกแฮกถูกนำไปใช้ในทางที่ไม่ถูกต้องซึ่งทำให้เกิดความเสียหาย ซึ่งจะเรียกข้อมูลกลับคืนมาไม่ได้

– การเข้าถึงเว็ปไซส์และ Application ที่เป็นสาธารณะที่สามารถเข้าถึงได้ง่าย

– สร้าง website ปลอมเป็นหน่วยงานสำคัญต่างๆ

กลไกการบริหารจัดการด้านไซเบอร์ตาม พรบ.ไซเบอร์ 62 ในรูปแบบของ National Cybersecurity Holistic approach ระดับชาติ (National level) เป็นการทำงานร่วมกันในของคณะกรรมการการรักษาความมั่นคงแห่งชาติ (กมช.) คณะกรรมการกำกับดูแลด้านความมั่นคงปลอดภัยไซเบอร์ (กกม.) สำนักงานคณะกรรมการการรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (สกมช.) และศูนย์ประสานการรักษาความมั่นคงปลอดภัยระบบคอมพิวเตอร์แห่งชาติ (National CERT) ในระดับภาคส่วน (Sector level) ซึ่งในส่วนของ สกมช. จะทำงานร่วมกับหน่วยงานอีก 19 หน่วยงานรวมถึงสำนักคณะกรรมการอาหารและยา กระทรวงสาธารณสุข และในระดับองค์กร (Organization level)

ด้านสาธารณสุข มีการนำแนวทางการดำเนินงานด้านการรักษาความมั่นคงปลอดภัยไซเบอร์สำหรับโรงพยาบาลของรัฐ กำหนดเป็นยุทธศาสตร์โดยสกมช.ทำงานร่วมกับสมาคมเวชสารสนเทศไทย (TMI) และยกระดับให้เป็น HAIT+ซึ่งต้องมีแผนการตรวจสอบด้านการรักษาความมั่นคงปลอดภัยไซเบอร์, การแระเมินความเสี่ยงด้านการรักษาความมั่นคงปลอดภัยไซเบอร์ และ แผนรับมือภัยคุกคามทางไซเบอร์

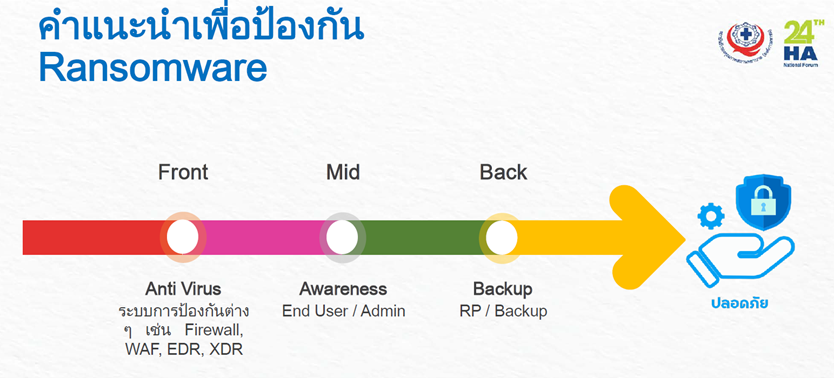

แนวทางป้องกันและแก้ไข

1. Credential leak ข้อมูลประจำตัวรั่วไหล User name และ Password ในการ VPN เข้าระบบรั่วไหล วิธีแก้ไข คือ ต้องกำหนดนโยบายที่เข้มงวด, เพิ่มเติมข้อมูลในการเข้าถึงในรูแบบของ Multifactor} ควบคุมจำกัดอุปกรณ์ที่เข้าถึง VPN ได้เท่าที่จำเป็น

2. ระบบที่พัฒนาขึ้นมาเองสำหรับให้บริการ Public มีช่องโหว่ วิธีแก้ไข คือ

– พัฒนาเว็บแอพให้ปลอดภัยตามหลักการ OWASP Top 10 แนวปฏิบัติการรักษาความมั่นคงปลอดภัย เว็บไซส์ (Website Security Guideline) ของ สกมช.

– หมั่นตรวจสอบจุดอ่อนช่องโหว่ของระบบที่พัฒนา

– แพตซ์ (Patch) และอัพเดตซอฟแวร์และระบบปฏิบัติการให้เป็นเวอร์ชันล่าสุดอย่างสม่ำเสมอ

– ควบคุมการเข้าถึงระบบหรือฐานข้อมูลด้วยระบบรักษาความมั่นคงปลอดภัย เช่น Firewall, AD เป็นต้น

– ปฏิบัติตามแนวทางการดำเนินงานด้านการรักษาความมั่นคงปลอดภัยไซเบอร์ สำหรับโรงพยาบาลของรัฐ พ.ศ. 2567

3. การเปิด remote ให้เข้าถึงจากภายนอกและแอพ RDP มีช่องโหว่รวมถึง Credential ของผู้ดูแลหลุด วิธีแก้ไข คือ จำกัดการเข้าถึงและการใช้ Remote Desktop Protocol (RDP), สแกนช่องโหว่เป็นประจำ

4. Credential leak จาก Outsource ซึ่งต้องตามไปกำกับดูแล

5. คอมพิวเตอร์ภายในเก่า เช่น ใช้ Window7 กับระบบ PACS วิธีป้องกัน คือ ควรทำแยก Network Segment (VLAN) แยกเฉพาะ window7 ออกมาจากระบบสำคัญ ใช้เฉพาะกับระบบ PACS หรือที่จำเป็นจริงๆ

“There are only two types of companies: those that have been hacked, and those that will be” องค์กรมี 2 อย่างคือ องค์กรที่ถูกแฮกแล้ว และกำลังจะถูกแฮกในเวลาอันใกล้ ดังนั้นจึงต้องมีการเตรียมความพร้อมจะรับมือตอบสนอง Ransomware ได้อย่างไร? เพราะไม่มีทางป้องกันได้ 100%

นพ.กนก พิพัฒน์เวช (รพ.น่าน) การรับมือหน้างานกับ Ransomware จะทำอย่างไร? บทเรียนจาก โรงพยาบาลน่านโดน Ransomware สถิติโรงพยาบาลน่านการถูก Ransomware ในปี 2563 1 ครั้ง และในปี 2565 2 ครั้ง

ในปี 2563

– จากเหตุการณ์วันที่ 28/07/2563 เวรบ่ายเวลา 15 น.ห้องยาไม่สามารถเข้าระบบ paperlessได้ ทำให้ไม่สามารถพิมพ์ sticker QR code ได้ และไม่สามารถใช้งานระบบ Scan ใบสั่งยาผู้ป่วยในได้ IT ตรวจสอบ พบว่า

ถูกคุกคามโดย Ransomware ประกาศใช้ระบบแผนสำรองระบบล่มบางส่วนจนกว่าจะแก้ไขแล้วเสร็จ

– ความเสียหายของระบบงาน ได้แก่ File ข้อมูล Microsoft office ใน Share Nan ถูกเข้ารหัส, File ข้อมูลภาพScan Chart IPD บางส่วนในช่วง 1 พ.ค.-28 ก.ค. 63, File ข้อมูลทะเบียนมะเร็งบางส่วนในช่วง 1 พ.ค.- 28 ก.ค. 63, ข้อมูลการขายของร้านค้าสวัสดิการ 1พ.ค.-28 ก.ค. 63, ระบบ Scan ใบสั่งยา IPD

วิเคราะห์ปัญหา: Windows Server มีการแชร์ไฟล์ และมีการติดตั้ง Public IP จึงทำให้ Ransomware เข้ามาใน Server ได้

การดำเนินการ/แก้ไข

– มอบหมายให้มีผู้รับผิดชอบดูแล Server ให้ชัดเจน

– Restore Server จาก DR Site เชียงราย มาใช้งาน จัดทำแผนซื้อ License Antivirus (ทดลองใช้ Node32 License Pro Free 3 เดือน)

– ปิดการแชร์ไฟล์ของ Windows Server ทั้งหมด

– Update patch Windows

ยังคงประกาศใช้แผนระบบแผนสำรองต่อไปและทำการกู้คืนข้อมูลจากศูนย์สำรองข้อมูล ระบบกลับมาใช้งานได้อีกครั้งเวลา 10.19 น.วันที่ 29/07/2563 ใช้เวลาทำการแก้ไขทั้งหมด 11 ชั่วโมง

ในปี 2565 ครั้งที่ 1

– ได้รับแจ้งจากหอผู้ป่วยไม่สามารถเข้าใช้งาน Sharenan ซึ่งเป็นระบบฝากไฟล์ของ รพ. ได้ ตรวจสอบพบว่าถูก ไวรัสประเภทเรียกค่าไถ่เข้า รหัสไฟล์ทั้งหมดของ Sharenan เกิดความเสียหายของระบบงาน Server แชร์ไฟล์ในองค์กร(share nan) ฝากไฟล์ถูกเข้ารหัสทั้งหมด เครื่องคอมพิวเตอร์บางส่วนถูกเข้ารหัส

– Server ที่โดน Ransomware คือ Linux Server Share nan, Window XP รับ-ส่งไฟล์ Blood bank

– ใช้เวลา Restore จาก DR ทั้งหมด 6 ชม.14 นาที

ในปี 2565 ครั้งที่ 2

– เครื่องคอมพิวเตอร์ห้อง audit ติดไวรัส เจ้าหน้าที่ไอทีเข้าไปจัดการ แก้ไวรัส แต่ใช้เครื่องที่โดนไวรัส เข้ามา server share file .8 เพื่อเอาตัวแก้ไวรัสขนาดนั้นไวรัสกำลังทำงานเลยทำให้ server .8 ติดไวรัสไปด้วย

– ความเสียหายของระบบงาน Server แชร์ไฟล์ของไอที ทำให้ตอนที่เจ้าหน้าที่เปิดโปรแกรมครั้งแรกจะหน่วง เนื่องจากมี Version Control ของทุกโปรแกรมอยู่ที่ Server นี้

– Server ที่โดน Ransomware: Linux Server Share file

– วิเคราะห์ปัญหา : เครื่อง จนท. ติดไวรัสหรือมีการดาวโหลดโปรแกรม มาติดตั้งเอง ทำให้ Ransomware scan มาได้

– การดำเนินการ/แก้ไข โดย IT ลงตรวจสอบตามตึกเพื่อตรวจสอบเครื่องที่ติดมัลแวร์ และสแกนไวรัส, จัดทำแผน Upgrade Firewall, จัดทำแผนซื้อ License Antivirus เพิ่มเติมจากเดิม, ติดตั้งระบบ Server Files แบบ VSFTP (มีusername, password) แทนการใช้ระบบเดิมที่เป็น Samba(share nan)

– ใช้เวลา Restore จาก DR ทั้งหมด 6 ชม.14 นาที สรุปเหตุการณ์ทั้ง 2 ครั้ง สาเหตุ: โดน Ransomware ประเภทการสแกนระบบเครือข่ายผ่านทาง Protocol SMB

สิ่งที่ดำเนินการ ปี 2566

– ติดตั้งระบบ Antivirus ESET Server และติดตั้งโปรแกรมที่ client ให้คลอบคลุมมากขึ้น

– Upgrade Firewall เป็น next-generation Firewall (ngfw)

– สร้างการรับรู้ให้ผู้ใช้งาน เรื่อง cyber security

– ทำ Recovery point ใน Vm ที่สำคัญ

คำแนะนำเมื่อถูกคุกคามโดย Ransomware 1. สำรวจความเสียหาย และรายงานผู้บริหาร-ผู้ใช้งาน 2. การจัดเก็บหลักฐาน log system 3. ทำการกู้ระบบ ประกาศแผน หากร้ายแรง 4. ระบบทำงานได้ สำรวจว่าปกติ รายงานผู้บริหาร-ผู้ใช้งาน 5. วิเคราะห์หาสาเหตุสำรวจการเข้าโจมตี 6. ทำรายงานสรุป/ LeasonLearn

สิ่งที่ได้เรียนรู้ 1.หากพบว่าระบบการใช้งานคอมพิวเตอร์ใดมีปัญหาให้นึกถึง Ransomware 2. เมื่อพบให้ตั้งสติ สำรวจความเสียหาย รายงาน ทำการกู้คืน ประกาศแผน ฟิ้นระบบให้เร็ว หลังจากนั้นนำมาทบทวน เพื่อทำสรุปสิ่งที่

ได้เรียนรู้และทำแนวทางป้องกัน

นพ.สุรพงศ์ แสนโภชน์ (รพ.อุดรธานี): ถอดบทเรียนการบุกรุก Ransomware โรงพยาบาลอุดรธานีสถานการณ์ถูกบุกรุก Ransomware เป็นการโดนทั้งโรงพยาบาล ซึ่งใช้เวลาในการฟิ้นระบบค่อนข้างนานเป็นสัปดาห์ สิ่งที่สำคัญคือการสร้าง Awareness ทางด้านการใช้ IT ในบุคลากรทุกระดับและทุก generation เป็นการถูกโจมตีเริ่มที่ห้องยาคนไข้ใน แจ้งระบบยาใช้งานไม่ได้ศูนย์คอมตรวจสอบพบว่าไม่สามารถเข้าถึงข้อมูลได้ และลุกลามไปหลายหน่วยงานๆด้แก่ ห้องแลป ห้องยานอก และลุกลามไปทั้งโรงพยาบาล จึงได้รายงานผู้บริหารเพื่อแจ้งสถานการณ์และขึ้นระบบ manual และปิดระบบ เริ่มแจ้ง สกมช./ Health CERT เพื่อช่วยแก้ปัญหา และเริ่มประชุมทีมผู้เชี่ยวชาญ จากกระทรวงสาธารณสุข สกมช และ รพ.อุดร เพื่อหาแนวทางแก้ไขและประกาศแผน EOC

แผนการรับมือ 2P 2R คือ 1. Prevention and Migration ป้องกันและลดผลกระทบ 2. Preparedness เตรียมความพร้อม 3. Response การตอบโต้ภาวะฉุกเฉิน 4. Recovery ฟื้นฟูหลังเกิดเหตุ

หัวใจสำคัญ: ปิดระบบ Server เพื่อลดความเสียหายและปิดระบบการเข้ำใช้งานจากภายนอก ตรวจสอบระบบที่ได้รับผลกระทบ เตรียมความพร้อมในการให้บริการ

การจัดการเร่งด่วน (FAST MANAGEMENT CONCEPT) โดยใช้ EOC Team แบ่งเป็นทีม IT, ทีม Service และทีม Back office โดยมีเป้าหมายต้องให้สามารถเปิดให้บริการตามปกติ ซึ่งหัวใจหลักคือ การสื่อสารบุคลากร > 3,500 คน, การสื่อสารต่อสาธารณะ และการขอความช่วยเหลือ ซึ่งแต่ละส่วนต้องมีการกำหนดการดำเนินงานตามแผนและมี timeline ที่ชัดเจน

สรุปสถานการณ์ มีช่องโหว่ ได้แก่ 1.ระบบค่อนข้างใหญ่และมีความซับซ้อน 2. outsource จากข้างนอกสามารถ remote เข้ามา service 3. ระบบ PACS ที่ทางานบน WINDOWS 7 ควรต้องทา segmentation 4. ไม่ได้ UPDATE PATCH ของระบบ VM ware 5. ไม่มี network diagram ,ข้อมูล computer ทั้งหมดที่เป็นปัจจุบัน ทาให้เวลาที่เกิดเหตุจริงการระบุผลกระทบและความเสียหาย, investigate ทาได้ยาก 6. ระบบ backup เป็น 3-2-1 แต่ hacker จะรอเวลาที่ระบบทั้งหมดเชื่อมต่อกัน จึงลงมือในช่วงเวลาที่ทาการ backup ทาให้ backupเสียหายหมด ->ควรพิจารณา backup offlineให้เหมาะสม 7. การไม่เคยซ้อมแผน BCP ทาให้ช่วงเกิดเหตุจริงทาอะไรอาจมีความสับสนและล่าช้า

สาเหตุ 1. hacker เข้ามาแฝงเป็นเวลานานแล้วก่อนหน้า 2. ได้สิทธิเป็น super admin 3. Scan network และระบบทั้งหมด 4. รอเวลาที่ทุกอย่างเชื่อมต่อกันและค่อยลงมือ 5. ช่วงเวลาที่ลงมือ คือช่วงเวลาที่เชื่อมต่อ backup offline ที่มีอันเดียว 6. ดังนั้นทั้งหมดที่อยู่บน VM ถูกเข้ารหัสหมด 7.โชคดีที่ถอดปลั๊ก network

Ransomware ถือเป็นภัยคุกคามทางไซเบอร์ที่รุนแรงที่สุด และทุกโรงพยาบาลมีโอกาสโดนผลกระทบของการโจมตี ดังนี้

1. กระทบต่อการรักษาผู้ป่วย : แพทย์และพยาบาลไม่สามารถเข้าถึงข้อมูลผู้ป่วยที่จำเป็นสาหรับการรักษาได้ ทำให้การผ่าตัดที่กำหนดไว้ต้องเลื่อนออกไปบริการฉุกเฉินถูกขัดขวาง เสี่ยงต่อชีวิต และผู้ป่วยต้องถูกส่งต่อไปยังโรงพยาบาลอื่น

2. กระทบต่อข้อมูลผู้ป่วย : ข้อมูลผู้ป่วยอาจถูกขโมยหรือนำไปใช้เพื่อวัตถุประสงค์ที่ผิดกฎหมาย เช่น การเรียกค่าไถ่ การฉ้อโกง หรือการข่มขู่

3. กระทบต่อชื่อเสียงของโรงพยาบาล : การโจมตี ransomware อาจทำให้โรงพยาบาลสูญเสียความเชื่อมั่นจากผู้ป่วยและคู่ค้า ไม่มีอุปกรณ์หรือเทคโนโลยีใดที่สามารถป้องกันได้ 100% การป้องกันต้องอาศัยปัจจัย 3 ด้าน ได้แก่ people, process และเทคโนโลยี โรงพยาบาลอุดรธานียังมีความโชคดีหลายด้านที่ช่วยให้รับมือและผ่าฟันวิกฤติครั้งนี้ให้ผ่านไปได้โดยไม่มี ผลกระทบมากนัก โดยได้ใช้ core value เกือบทุกข้อใน “ทิศทางนำ คนทำงาน ผู้รับผล การพัฒนา พาเรียนรู้” เป็นหลักในการดำเนินการ

ผู้ถอดบทเรียน นางสาวทัศนีย์ ศรีสุวรรณ

หัวหน้ากลุ่มงานพัฒนาคุณภาพบริการและมาตรฐาน โรงพยาบาลลำพูน